[Fortigate-Fortinet] How to do a sniffer/packet capture by network as a filter

아래 내용에서는 명령어를 사용하여 원하는 packet을 탐지/분석할 수 있다.

# diagnose sniffer packet <interface> ‘<filter>’ <level> <count> <tsformat>

<interface> ‘any’ 또는 wan1, port1 등과 같은 특정 인터페이스로 입력 할 수 있습니다.

<filter> ‘host 8.8.8.8’, ‘port 80’, ‘host 8.8.8.8 or port 80’, ‘host 8.8.8.8 and port 80’, 등이 될 수 있습니다.

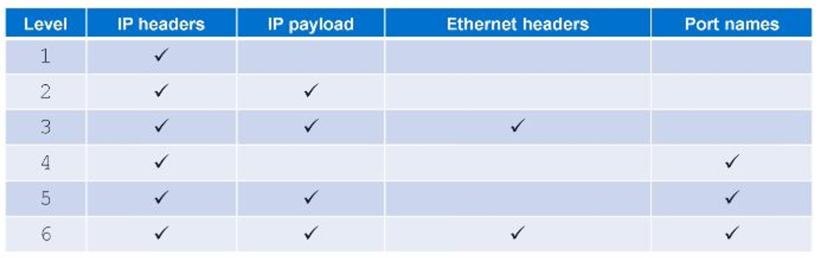

<level> packet capture하는 내용이 달라진다. 일반적으로 “4” 옵션을 이용하여, 어떤 인터페이스를 통해 들어오고 나가는지 확인 합니다.

<count> 캡처할 패킷 수입니다. 0 또는 값이 정의되지 않은 경우 ctrl+c를 사용하여 중지할 때까지 무제한 패킷이 캡처 됩니다.

<tsformat>

a : UTC 시간

l : local 시간(FortiGate 장비시간)

example)

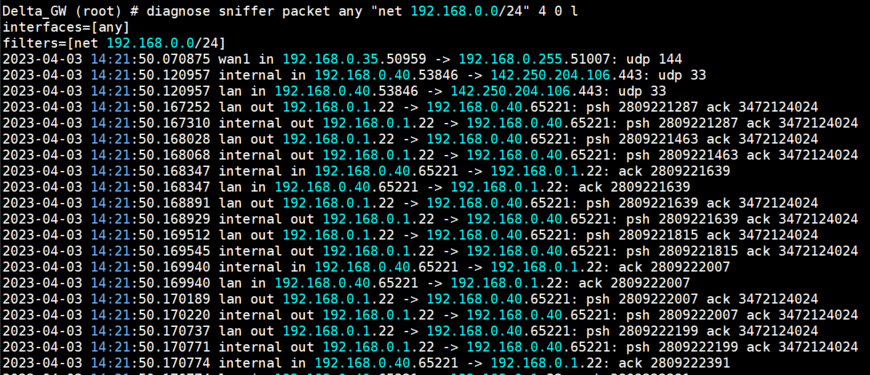

1) 192.168.0.0/24 네트워크에 대한 packet capture를 합니다.

# diagnose sniffer packet any ‘net 192.168.0.0/24’ 4 0 l

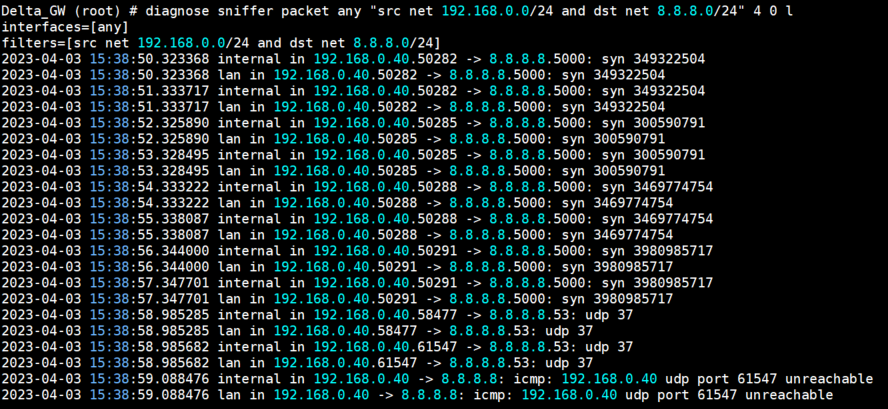

2) 출발지가 192.168.0.0/24 네트워크이고, 목적지가 8.8.8.0/24 네트워크에 대한 packet capture를 합니다.

# diagnose sniffer packet any ‘src net 192.168.0.0/24 and dst net 8.8.8.0/24’ 4 0 l

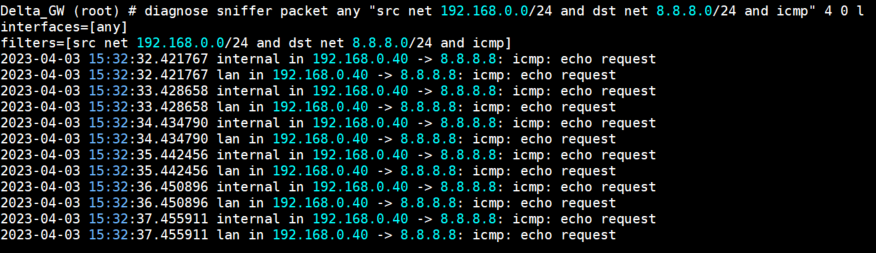

3) 출발지가 192.168.0.0/24이면서 목적지가 8.8.8.0/24 네트워크인 ICMP packet capture를 합니다.

# diagnose sniffer packet any ‘src net 192.168.0.0/24 and dst net 8.8.8.0/24 and icmp’ 4 0 l